| ![fss 露出 [原创]Android主流Root决议Magisk和KernelSU的对比和详解-Android安全-看雪-安全社区|安全招聘|kanxue.com](/uploads/allimg/240928/28000030010V95.jpg)

刚好最近在商榷内核级Root,嗅觉这玩意还挺复杂的,商榷了挺久。为了让全球少踩坑fss 露出,专门写一遍著作解答一下这些Root时势的旨趣和细节。 一、Magisk框架

Magisk是一款用于Android树立的开源ROOT框架,它通过特有的旨趣杀青了对系统的深度定制和优化。 1. Systemless Root技艺Magisk的中枢旨趣在于采纳了一种名为“Systemless Root”的技艺。与传统的root步伐不同,Systemless Root技艺允许用户在不修改系统分区(/system)的情况下得到root权限。这意味着,Magisk在修改系统时不会粗犷系统分区的好意思满性和踏实性,从而幸免了因root而导致的问题,如OTA升级勤勉和系统无法启动等。 2. Boot分区修改Magisk通过在boot分区中创建一个Magisk镜像(频繁是/data/magisk.img),并将需要修改的文献和目次挂载到这个镜像中,杀青对系统的修改。这么,系数的修改齐发生在boot分区内,而不会影响到系统分区。在Android树立的启动过程中,Magisk通过修改boot分区中的init文献,杀青在系统启动时挂载Magisk镜像,从而杀青对系统的保密和修改。

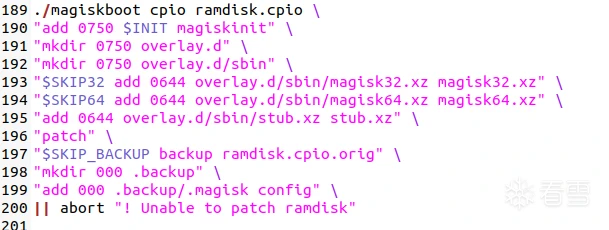

Magisk框架通过向boot.img的ramdisk进行融会,并通过cpio器具将magiskinit替换掉/init文献。这么系统在启动时就会领先奉行magiskinit,magiskinit会领先以init程度的身份完成systemless加载,然后再调用蓝本的init文献完成系统的启动。 3. Hook和Bind Mount机制Magisk使用了一种Hook和Bind Mount的机制来构建出一个在system基础上好像自界说替换、加多以及删除的文献系统 (/sbin)。具体来说,Magisk在启动时会在boot中创建钩子,然后将/data/magisk.img挂载到/magisk,从而构建出一个不错自界说的文献系统。这个文献系统与系统的原始文献系统并行存在,但Magisk好像松手哪些文献或目次被替换、加多或删除。 具体经由如下: magiskinit会在Pre-Init(预启动)阶段领先挂载magisk.img文献到/sbin当中去,然后通过对init.rc的挂载杀青修改并注入/sbin/magiskd作事。这么/sbin中就会有su文献,su文献通过与magiskd通讯杀青获取Root。 在post-fs-data触发后, /data 被解密并挂载时。看守程度 Magiskd 将启动,奉行 post-fs-data 剧本,并调用还是装配模块中对应的经由文献(shell)。举例posf-fs-data.sh之类的。 在启动过程中magiskd会修改sepolicy执法,并加多`magisk`定名空间执法,为后头ROOT和模块提供更高的权限。 通过奉行resetprop体式杀青将各个模块的system.prop信息强制遮盖到系统的property内部。 4. 模块化和功能丰富除了上述的中枢旨趣外,Magisk还提供了丰富的模块和功能。用户不错通过Magisk Manager(Magisk的搞定体式)来装配、升级和搞定这些模块。这些模块不错杀青多样功能和特质的加多和定制,如Xposed模块用于进一步修改和优化系统、Magisk Hide用于保密Magisk和其他诓骗体式的存在以绕过一些诓骗的检测、MagiskSU算作root权限的搞定器具等。 大乱交

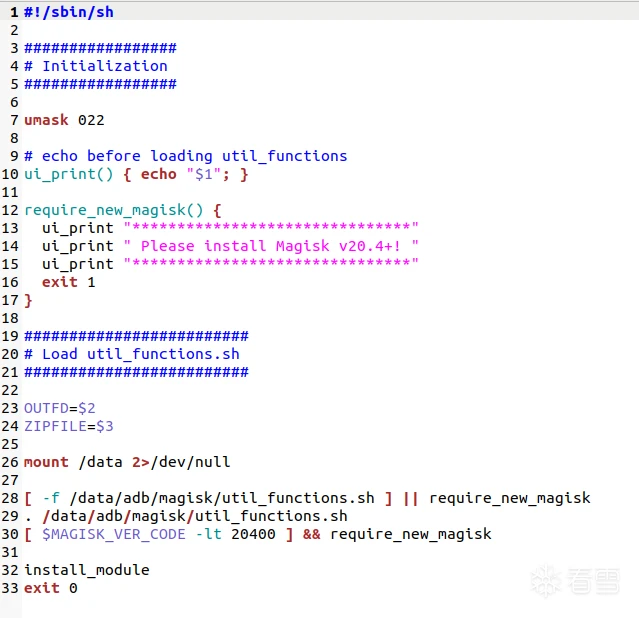

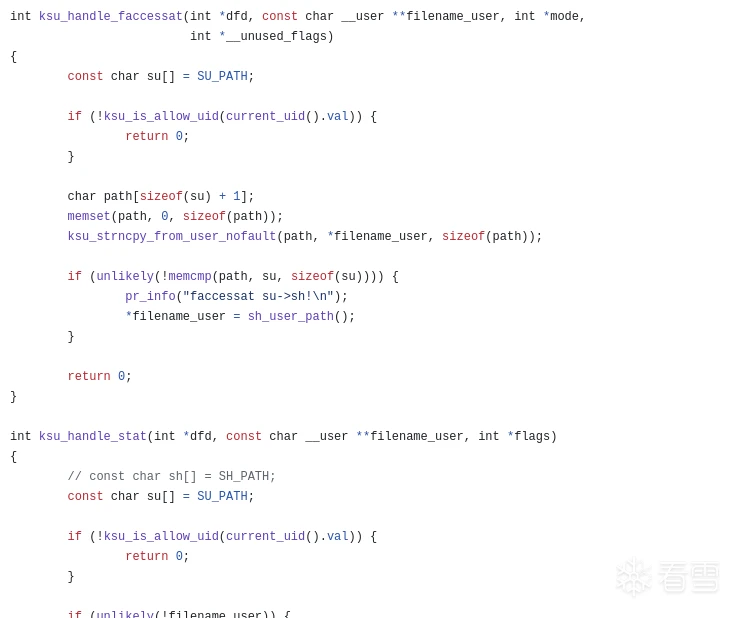

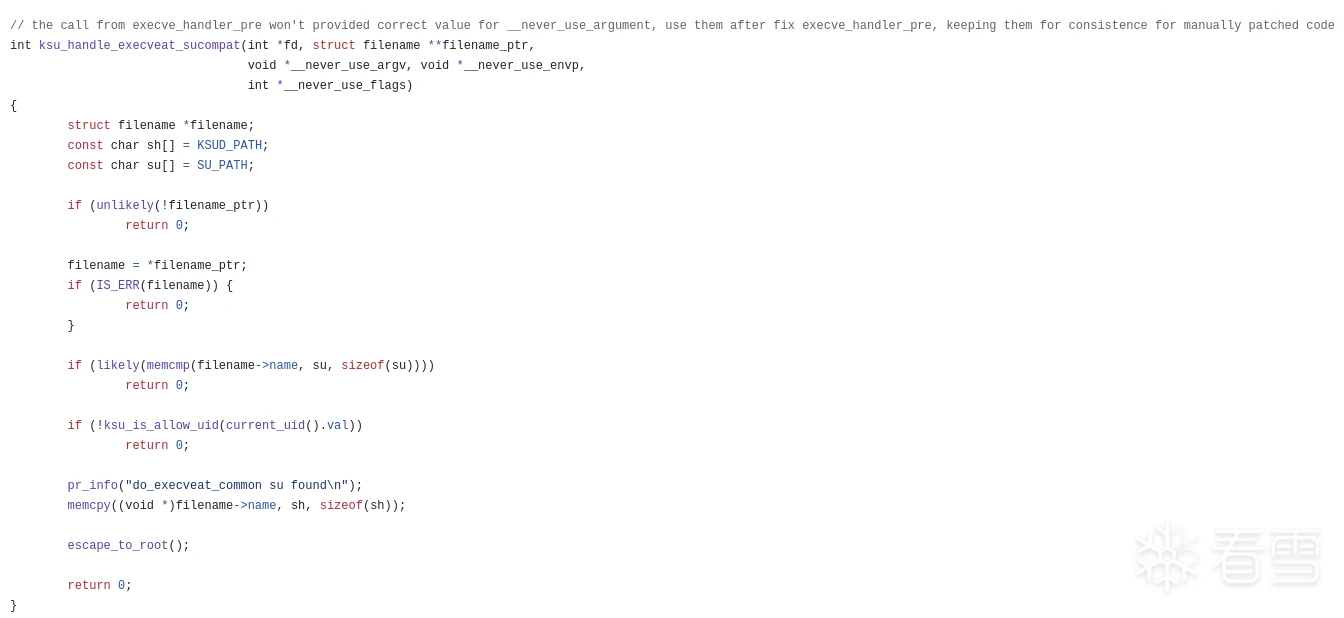

通过module_install.sh和util_function.sh杀青对Magisk模块的装配,将插件文献解压到/data/adb/module下。 5. 决议上风和罅隙由于Magisk采纳的Systemless Root技艺,而况系数的修改齐发生在boot分区内,因此它好像保捏相当精好意思的兼容性,无视蓝本系统和内核被定制过的情况,不会影响系统的踏实性和安全性。这使得用户不错在束缚送系统踏实性和安全性的前提下,享受root带来的多样便利和功能。 罅隙是magisk天然收效获取了root权限和模块加载,然而在加载过程中留住好多特征(举例,环境变量,/sbin目次,特征文献)。是以就需要shamiko这类插件来杀青保密。 二、KernelSUKernelSU是weishu编写的一个内核级ROOT框架。与Magisk不同的是,KernelSU欠亨过替换init文献,而是通过修改或者注入内核来杀青root。 1、注入时势KernelSU通过了两种时势,一种是通过径直刷入还是带KernelSU的GKI内核来获取权限,另一种则是KernelSU最近发布的通过对boot.img进行patch来杀青装配的时势。 值得宝贵的是,KernelSU天然也提供patch模式,然而与Magisk不同的是,KernelSU仅采纳AnyKernel3来杀青将内核模块注入系统内核。不会对用户空间形成太大的浑浊。 2.ROOT获取旨趣领先KernelSU通过修改内核的faccessat、stat调用进口,让需要root的诓骗程度好像感知到su文献。 然后在体式通过execve奉行/system/bin/su时,KernelSU通过在execve插桩,判断是否是被驱动获取root的诓骗。要是是,则通过修改uid为0,SELinux context为u:r:su:s0,然后重定向到/system/bin/sh的时势为需要的诓骗提供Root权限。  3.模块化旨趣ksud.c: 通过修改open和read调用,杀青将ksud作事注入到uevent.rc中,然后通过ksud调用模块内的剧本文献,来杀青对Magisk模块的兼容。 其他的,KernelSU亦然不异通过resetprop杀青对property和修改,和修改sepolicy杀青更高的权限获取。然而KernelSU更为精好意思的是,KernelSU通过在内核中对security模块的struct policydb修改来杀青在内核空间对sepolicy的修改,无需通过用户空间来修改。 KernelSU使用OverlayFS这一项Linux内核新特质来杀青和Magisk不异的systemless,而况更为高效,不需要在系统启动时进行bindmount。 参考: Root注入:https://github.com/tiann/KernelSU/blob/main/kernel/sucompat.c 作事注入:https://github.com/tiann/KernelSU/blob/main/kernel/ksud.c sepolicy修改: https://github.com/tiann/KernelSU/blob/main/kernel/selinux/sepolicy.c 三、附言本篇著作版权属于恋空(https://bbs.kanxue.com/homepage-862224.htm),QQ:2928455383。转载请声明出处,之前看到好多东说念主将我的著作转载到cs某n,某乎,而况不声明开头。请全球尊重原创!

[课程]Android-CTF解题步伐汇总!fss 露出

|